自籌資金且獲利 ⋅ 受到全球數萬家公司的信任

只需一個命令即可運作

您不需要安裝任何東西即可使用 dotenv-vault。無需安裝容易出錯的二進制檔案、維護基礎架構或編寫自訂程式碼。它只需一個命令即可運作。

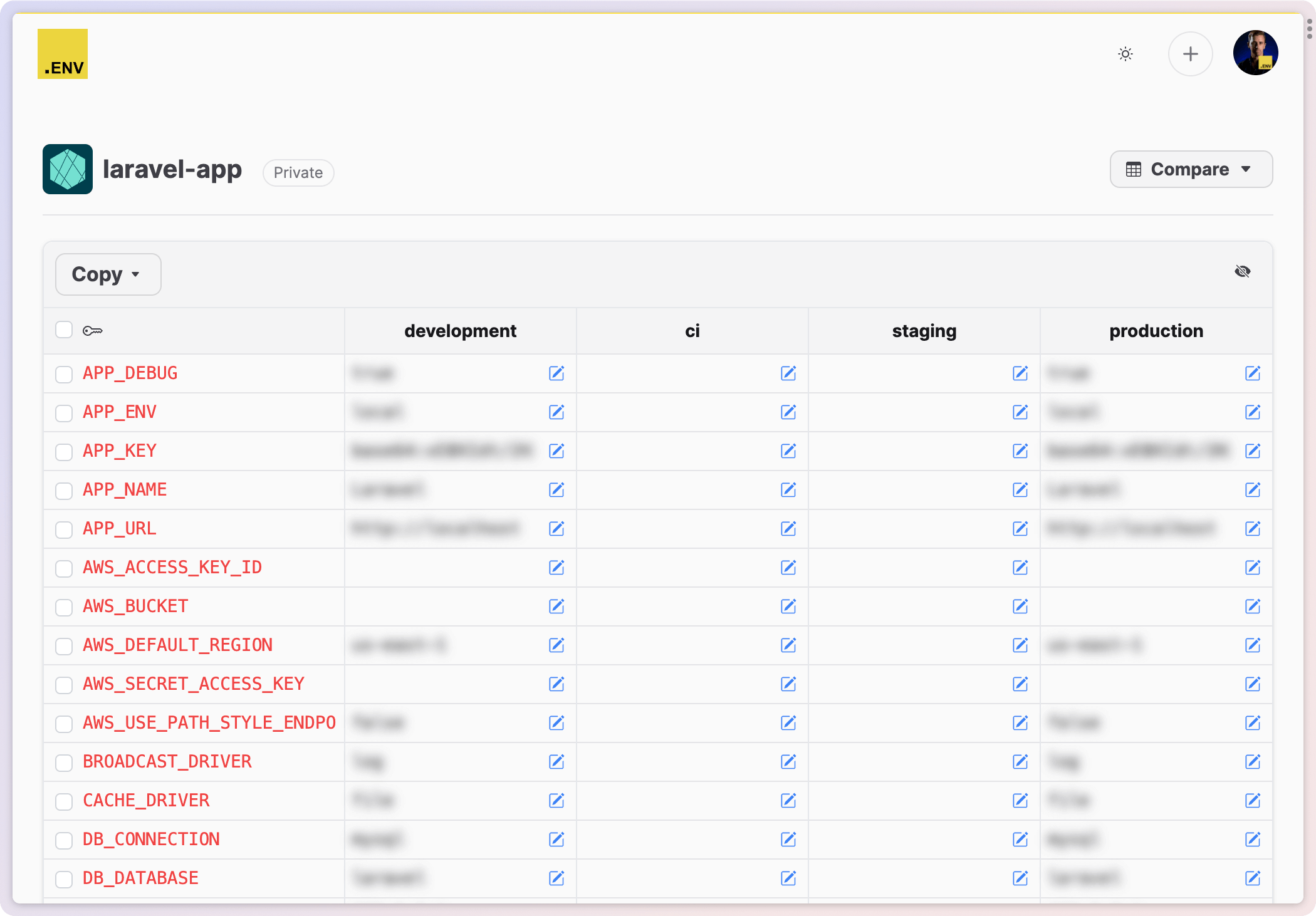

多個環境

推送 .env 檔案後,您可以在多個環境中管理您的機密。開啟一個環境以檢視和編輯其環境變數。

隨處整合

在您編寫、測試、建置和部署程式碼的任何地方整合。產生您加密的 .env.vault 檔案,安全地將其提交到程式碼並部署。沒有其他類似的工具。

團隊愛不釋手

每個月,都有數百個軟體團隊開始使用 dotenv-vault。

來自率先開發 dotenv 的同一群人。受到全球數百萬開發人員的信任。

常見問題

-

dotenv-vault 是唯一一個與 .env 檔案配合使用而不是與之對抗的機密管理工具。

-

其他機密管理工具會要求您將環境變數替換為遠端 API 呼叫。這表示您必須重寫程式碼、將自己鎖定在專有軟體中,並可能為您的軟體引入新的攻擊媒介(攻擊者通常更容易攔截您的網路流量,而不是存取您的檔案系統。)

-

您的機密會經過一個十步驟的流程,將其各部分分割、加密這些部分,並將它們標記化到您專案的 vault 中。這包括使用 AES-GCM 加密 — 該加密方式受到政府信賴,用於傳輸最高機密資訊。在安全性頁面上閱讀有關十步驟流程的更多資訊。

-

.env.vault 檔案是您 .env 檔案的加密版本。它與稱為 DOTENV_KEY 的解密金鑰配對。DOTENV_KEY 是在您的伺服器或雲端託管供應商上設定的,而 .env.vault 檔案則會提交到程式碼。

-

是的。AES-256 GCM 加密技術是為滿足美國政府機構(如中央情報局)的需求而開發的。使用當前的計算技術,需要數十億年的時間才能破解 AES-256。您的機密更有可能被第三方洩漏。這就是為什麼我們如此堅定地致力於這項技術,而其他所有人都專注於將機密同步到第三方整合。我們看到了一個更好的方法。

-

在 CircleCI 漏洞中,攻擊者僅存取了環境變數。他們無法存取程式碼庫。要竊取您的 .env.vault 機密,攻擊者需要同時擁有這兩者 — 解密金鑰(儲存為環境變數),以及加密的 .env.vault 檔案。

-

並非官方標準,但這是我們努力的方向。我們正在以不需要雲端服務的方式建構。只要您可以產生 .env.vault 檔案,您就可以使用這項技術。它是開放給所有人的。

-

.env.vault 檔案及其加密演算法與程式語言無關,因此技術上它可以與任何程式語言搭配使用。我們已經為一些程式語言建構了方便使用的程式庫,並且會根據需求添加更多。請參閱文件以取得完整清單。

-

請參閱安裝頁面。您可以使用 npx、brew 等方式。

找不到您要的答案嗎?請發送電子郵件至 [email protected] 團隊。我們很樂意收到您的來信。